Server

Service(Daemon)

=> Process => 취약점

정적 x 동적 o

TCP Wrapper

inetd => xinted

/etc/hosts.allow

/etc/host.deny

SourceIP, Daemon

접근통제

1. hosts.allow/deny

2. TextFile

3. Host based Security Soution

4. 관리상 용이하지 않음

1세대 방화벽

Firewall

1G F/W

Packet Filter F/W

L4 F/W

관문 방화벽

Service(Daemon) => 접근 통제

Rule, Policy으로 설정

Black List/ White List

Inbound/ Outbound 트래픽 설정

1.1.1.1 -> 2.2.2.2 80 permit

이때 왼쪽이 Rule , 나머지 permit가 Policy 이다.

여러 개의 Rule이 있을 경우 제일 위에 있는 rule이 우선순위가 높다.

그러므로 작은 범위 먼저 설정해야함

Any Any Any Deny -> 다 불허

Any Any Any Permit -> 모두 허용

방화벽로그 기록 정보

Time, S.IP, D.IP, S.port, D.Port, Size

보안 문제

Any 2.2.2.2 TCP 80 Permit -> 80은 Http 을 사용하는 포트이다. 이는 외부에 모든 사용자에게 허용이 되어야한다.

Any 2.2.2.2 TCP 443Permit

Any 2.2.2.2 TCP 25 Permit

Any 2.2.2.2 TCP 53 Permit

(사실 여기까지는 설명을 제대로 못 들었다.)

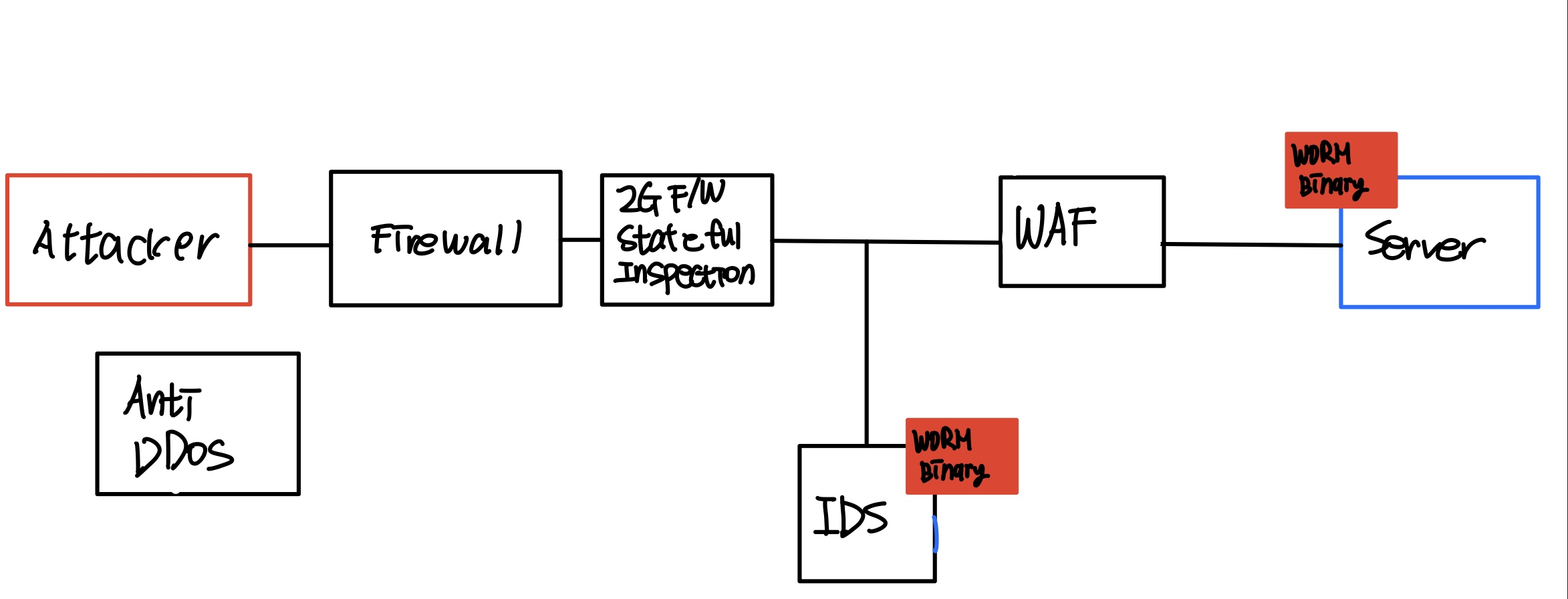

방화벽은 4계층까지만 읽을 수 있어서 Body 부분에 Payload로 공격코드가 들어가고 방화벽은 7계층을 못본다.

그럼 7계층까지 볼 수 있는 장비를 만들면 안되나? 해서 나온 게 3세대 방화벽 IDS이다.

아래 그림 통해 2세대 방화벽이 나온 이유를 볼 수 있다.

패킷을 보낼 때 정책에 의해 통신이 불가하다

또 2 GB같이 거대한 패킷을 보낼 때 한번에 보낼 수 없으니 쪼개서 보낼 것이다.

여러 개를 받을 때마다 정책 확인하고 맞다고 답해주는 게 여간 번거로운 게 아니다.

그래서 나온 것이 -이다.

IDS는 3세대 방화벽, 이게 7계층까지 볼 수 있는 이유는 필터링 기능이 아니라 미러링을 해서이다.

IPS(Intrusion Prevention System)는 침입 예방 시스템이다.

3G F/W

Application F/W

L7 F/W

Intrusion Detection System

침입탐지시스템

INLINE방식이 아닌 미러링 방식

ETH,IP,TCP,[HTTP]

[HTTP][Payload]

페이로드 Get /HTTP/1.1

Host : www.naver.com

위 사진에서 WARM Binary 가 들어온다.

이는 비정형 데이터고 데이터 위치가 정해져있지 않아 패킷 모양이 바뀔 수 있다.

이걸 탐지하기 위해서는 패턴을 사용해야한다. 즉 정규표현식을 사용해야하는 것이다.

정규 표현식은 정답이 없음으로 오답도 같이 올 수 밖에 없다

그럼으로 오탐과 미탐이 무조건 존재한다.

여기서 미탐은 잘못됨을 탐지하는 것이다. 애초에 잘못 탐지가 된 것을 의미한다.

오탑은 애초에 맞추지 못하는 것이다.

만약 넓은 범위를 가지면 미탐이 늘어나고 수사범위를 좁히면 오탐이 늘어난다.

IPS/IDS 로그

Time, S.IP, D.IP Protocol, 의심데이터,Data, 탐지근거(Rule), Filter/Monitor)

방화벽의 발전은 3세대 IDS/IPS까지가 끝이고 그뒤엔 WAF, Email, virus-wall 등과 같이 특수한 방화벽만 나오고 있다.

동작하는 방식은 IPS와 똑같다.

로컬에서 직접 에이전트 방식도 있다.

Anti Virus, DRM, DLP, Web Filter 등등

여기까지가 legacy 환경이다.

이를 무력화하는 것이 APT Advanced 이다.

Known Threat : (기존방식) 알려진 위험 정보 탐지

Unknown Threat : APT, Zeroday -> 탐지불가 -> 차단불가

Persistence : 지속적인 Target이 있어야 하고 목적을 달성하기 위해서 계속해서 공격한다.

이를 방어하기 위해 EDR(Endpoint Detection Response) 개발, 이를 차세대보안이라고 한다.

'케이쉴드주니어' 카테고리의 다른 글

| 케이쉴드 주니어 6기 활동 후기 및 BoB와의 차이 (9) | 2021.06.21 |

|---|