무차별대입공격 알고 싶으시다면 밑의 포스팅을 보고 와주세요ㅎㅎ

https://com24everyday.tistory.com/30

브루트포스(Bruteforce)

브루트포스 공격 무차별 대입 공격이라고 합니다. 사용자 패스워드를 알아내기 위한 공격 무식하게 패스워드 계속 대입! 방법 1. 알파벳 순으로 차례차례 입력 ex) 과거 휴대폰을 사용할때 비밀번호 잃어버려서 11..

com24everyday.tistory.com

대응 방법에 대해 알아보겠습니다!

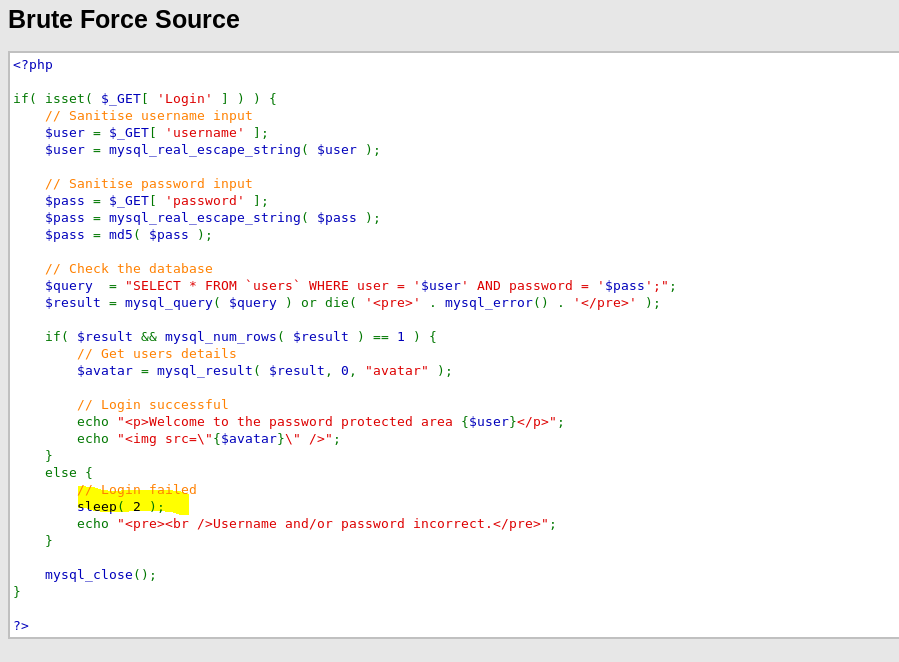

DVWA 의 Security 를 'medium'으로 submit 해줍니다. View Source

sleep(2) 을 해서 브루스 포스 공격을 늦춰버립니다. 이러면 시간이 오래걸리기 때문에 브루스포스 공격을 어느정도 막을 수 있습니다.

다음은 Security를 high 로 바꿉니다. 소스코드를 또 보면

sleep 의 시간을 random 으로 0~3 으로 준 것을 볼 수 있습니다. 이렇게 한 이유는 만약 2초라는 일정한 시간으로 계속 sleep을 시킨다면 해커의 입장에선 요청을 보낸 후 2초동안 응답이 없으면 무조건 틀린 패스워드로 간주하고 다음 요청을 해버릴 수 있기 때문입니다. 이처럼 랜덤하게 주면 그런 프로그램을 만들기 어려워집니다. 이제 impossible 단계를 보겠습니다.

시도를 많이 했다고 15분동안 로그인이 잠겼습니다. 한번 시도를 할때 15분 이상 걸리게 된다면 브루트포스 공격은 사실상 불가능 해졌다고 볼 수 있습니다. 하지만 해커가 이를 악용하여 사용자의 계정에 일부러 수많은 잘못된 로그인을 하여 계정을 아예 락다운 시켜버릴 수도 있습니다. 브루트포스에 대해서는 강력한 대응이지만 고려해봐야하는 사항입니다.

정리하자면 브루트포스를 대응하기위해

1. 잘못된 로그인 시도 다수 -> 응답시간 늘리기

2. 그림의 쓰여진 글자를 사람이 맞추도록 하는 캡챠를 사용하여 사람이 직접 로그인 하게 하는 좋은 방법이 있습니다.

'해킹 > 웹해킹' 카테고리의 다른 글

| CSRF 공격대응 (0) | 2020.05.03 |

|---|---|

| CSRF공격 (0) | 2020.05.03 |

| 커맨드 인젝션 공격 대응 (0) | 2020.05.02 |

| 커맨드인젝션 공격 (0) | 2020.05.02 |

| 브루트포스(Bruteforce) (0) | 2020.05.01 |